Opgelost! Wat is een cyberaanval? Hoe cyberaanvallen voorkomen?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Wat is een cyberaanval? Om deze vraag te beantwoorden, laat dit bericht je verschillende soorten cyberaanvallen zien om hun kenmerken te illustreren en je te helpen ze te identificeren. Trouwens, in dit bericht op de MiniTool-website , zullen we enkele beschikbare methoden aanbieden om cyberaanvallen te voorkomen.Wat is een cyberaanval?

Wat is een cyberaanval? Cyberaanval is een algemene beschrijving van een reeks cyberactiviteiten, waarbij gebruik wordt gemaakt van allerlei hulpmiddelen en technieken om gegevens te stelen, bloot te leggen, te wijzigen of te vernietigen. Natuurlijk kunnen hackers na verloop van tijd allerlei soorten kwaadaardige operaties op internet uitvoeren met gunstige bedoelingen en vandalisme.

Hackers hebben verschillende methoden onderzocht om de systemen van slachtoffers te infiltreren. Soms kan het worden ontwikkeld om een willekeurige aanval op het doelwit uit te voeren en niemand weet wie het volgende slachtoffer zal zijn.

Er zijn drie belangrijke motivaties die cybercriminelen triggeren:

Deze aanvallers zijn vaak op zoek naar geld via diefstal of afpersing. Ze kunnen uw gegevens stelen voor zakelijke uitwisseling, een bankrekening hacken om rechtstreeks geld te stelen of slachtoffers afpersen.

Deze hackers hebben normaal gesproken specifieke doelen om de aanval te starten, zoals hun tegenstanders. Persoonlijke wrok is vaak een belangrijke reden voor deze activiteit. Bedrijfsspionage kan intellectueel eigendom stelen om een oneerlijk voordeel ten opzichte van concurrenten te verkrijgen. Sommige hackers zullen de kwetsbaarheden van een systeem misbruiken om anderen ervoor te waarschuwen.

Die hackers zijn meestal meer bekwame professionals. Ze kunnen worden opgeleid en vervolgens betrokken bij cyberoorlogvoering, cyberterrorisme of hacktivisme. De aanvallende doelen richten zich op de overheidsinstanties of kritieke infrastructuur van hun vijanden.

Het is mogelijk dat mensen min of meer onbewust met bepaalde cyberaanvallen te maken krijgen. Wat zijn de meest voorkomende soorten cyberaanvallen? Om u te helpen de verschillende typen beter te onderscheiden, worden ze in het volgende deel één voor één geïllustreerd.

Veel voorkomende soorten cyberaanvallen

Cyberaanvallen zijn in opkomst, dankzij de digitalisering van het bedrijfsleven die de afgelopen jaren steeds populairder is geworden. Er zijn tientallen soorten cyberaanvallen en we zullen enkele veelvoorkomende typen opsommen waar mensen veel last van hebben.

Malware-aanvallen

Malware verschijnt vaak als kwaadaardige software die een reeks niet-getheoretiseerde acties uitvoert op het systeem van het slachtoffer. De procedure is bedoeld om schade toe te brengen aan een computer, server, client of computernetwerk en -infrastructuur.

Het is moeilijk om deze bewegingen op te merken en afhankelijk van hun bedoelingen en infiltrerende methoden kunnen ze worden onderverdeeld in een aantal verschillende typen, waaronder virussen, wormen, Trojaanse paarden, adware, spyware, ransomware, enz.

De genoemde voorbeelden zijn de meest voorkomende problemen waar mensen tegenaan kunnen lopen. Door de snelle ontwikkeling van elektronische communicatie is het in de loop der jaren een aanvalskanaal van nieuwe soorten geworden, zoals e-mail, sms, kwetsbare netwerkdiensten of gecompromitteerde websites.

Als je wilt weten hoe je de tekenen van malware op computers kunt identificeren, kan dit bericht nuttig zijn: Wat is een mogelijk teken van malware op de computer? 6+ Symptomen .

Phishing-aanvallen

Phishing-aanvallen betekenen vaak dat uw gevoelige gegevens, vooral uw gebruikersnamen, wachtwoorden, creditcardnummers, bankrekeninggegevens, enz., worden blootgesteld aan hackers. Ze kunnen die informatie gebruiken en verkopen voor voordelen. De meeste mensen komen gemakkelijk in deze valkuil terecht vanwege onbekende e-mails, links of websites.

Speerphishing-aanvallen

Phishing is een algemene term voor cyberaanvallen die worden uitgevoerd via e-mail, sms of telefoontjes om grote aantallen mensen op te lichten. Als deze aanval een specifiek slachtofferdoel heeft, noemen we dit spearphishing. Deze aanvallende kanalen zijn aangepast om specifiek dat slachtoffer aan te spreken, wat meer denkwerk en tijd vergt dan phishing.

Walvisphishing-aanvallen

Whale-phishing-aanval is een zeer gerichte phishing-aanval. Vergelijkbaar met de spearphishing-aanval vindt deze plaats wanneer een aanvaller spearphishing-methoden gebruikt om achter een groot, spraakmakend doelwit aan te gaan, zoals senior executives.

Ze kunnen zich voordoen als vertrouwde entiteiten, zodat slachtoffers zeer gevoelige informatie kunnen delen met een frauduleus account.

Gedistribueerde Denial-of-Service-aanvallen (DDoS)

De DDoS-aanval is een cyberaanval die is ontworpen om de beschikbaarheid van een doelsysteem te beïnvloeden of te overweldigen door een groot aantal pakketten of verzoeken te genereren. Op dezelfde manier kan een Denial of Service (DoS)-aanval hetzelfde doen door een machine of netwerk uit te schakelen, waardoor deze ontoegankelijk wordt voor de beoogde gebruikers.

Deze twee aanvallen hebben iets anders en als je er meer over wilt weten, kun je dit bericht lezen: DDoS versus DoS | Wat is het verschil en hoe u ze kunt voorkomen .

Cross-Site Scripting (XSS)-aanvallen

Tijdens dit proces injecteert een aanvaller een kwaadaardig uitvoerbaar script in de code van een vertrouwde applicatie of website, stuurt vervolgens een kwaadaardige link naar de gebruiker en verleidt de gebruiker om op de link te klikken om een XSS-aanval te starten.

Vervolgens zal de getransformeerde applicatie of website de kwaadaardige link starten vanwege een gebrek aan goede gegevensopschoning, en vervolgens kunnen aanvallers de actieve sessiecookie van de gebruiker stelen.

Man-in-the-Middle (MITM)-aanvallen

Zoals de naam al aangeeft, betekent een man-in-the-middle-aanval dat de aanvaller midden in een gesprek tussen een gebruiker en een applicatie zit om de persoonlijke gegevens af te luisteren. Normaal gesproken zullen de hackers hun doelwitten richten op de gebruikers van financiële applicaties, e-commercesites, enz.

Botnets

Anders dan andere aanvallen zijn botnets computers die zijn geïnfecteerd door malware en onder controle staan van aanvallers. Deze botnetcomputers kunnen worden bestuurd om een reeks illegale operaties uit te voeren, zoals het stelen van gegevens, het verzenden van spam en DDoS-aanvallen.

De drempel voor het creëren van een botnet is ook laag genoeg om er voor sommige softwareontwikkelaars een lucratieve onderneming van te maken. Daarom is het een van de meest voorkomende aanvallen geworden.

Ransomware

Ransomware is malware die uw systeem kan infiltreren en uw bestanden kan versleutelen om de toegang van gebruikers tot bestanden op hun computers te voorkomen. Vervolgens zullen hackers losgeld eisen voor de decoderingssleutel. Als alternatief kan een deel van het losgeld het systeem vergrendelen zonder bestanden te beschadigen totdat er losgeld is betaald.

SQL-injectie-aanvallen

Deze aanval kan het beveiligingslek in de webbeveiliging opsporen en gebruik maken van de code-injectietechniek om de zoekopdrachten die een toepassing in de database uitvoert, te verstoren. Dit soort aanvallen richt zich op het aanvallen van websites, maar kan ook worden gebruikt om elk type SQL-database aan te vallen.

Zero-Day-exploitatie

De zero-day exploit is een brede term om die aanvalsactiviteiten te beschrijven waarbij hackers misbruik kunnen maken van deze beveiligingsproblemen om een systeem-/web-/softwareaanval uit te voeren. Zero-day betekent dat de slachtoffers of de softwareleverancier geen tijd hebben om te reageren en deze fout op te lossen.

URL-interpretatie

Dit soort aanval wordt ook wel URL-vergiftiging genoemd. Hackers manipuleren en wijzigen de URL vaak door de betekenis te wijzigen terwijl de syntaxis intact blijft. Op deze manier kunnen aanvallers toegang krijgen tot een webserver, deze onderzoeken en meer informatie ophalen. Dit soort aanvallen is enorm populair bij op CGI gebaseerde websites.

DNS-spoofing

Domain Name Server (DNS)-spoofing kan mensen naar een frauduleuze, kwaadaardige website lokken door DNS-records te manipuleren. Soms zult u merken dat uw gerichte website wordt omgeleid naar een nieuwe pagina die er precies zo uitziet als waar u naartoe wilt.

Het kan echter een valkuil van hackers zijn om u ertoe te bewegen in te loggen op uw echte account en meer gevoelige informatie vrij te geven. Ze kunnen de kans grijpen om virussen of wormen op uw systeem te installeren, wat onverwachte resultaten kan veroorzaken.

Brute Force-aanvallen

Brute force-aanvallen houden in dat een persoon, dit kan een vreemdeling, een hacker of een vijandige persoon zijn, probeert toegang te krijgen tot de computer van het slachtoffer door alle wachtwoorden uit te proberen waarvan hij denkt dat het slachtoffer deze voor de computer heeft ingesteld.

Normaal gesproken zullen hackers, voordat ze dat doen, alle aanwijzingen op uw sociale media en online informatie volgen om uw wachtwoord af te leiden. Stel uw persoonlijke gegevens dus niet openbaar.

Trojaanse paarden

Het Trojaanse paard vermomt zichzelf vaak als legitieme en onschadelijke software, maar zodra het virus wordt geactiveerd, kan het Trojaanse virus ervoor zorgen dat cybercriminelen u bespioneren, uw gegevens stelen en toegang krijgen tot uw systeem. Als je er meer over wilt weten, kun je dit bericht lezen: Wat is een Trojaans virus? Hoe u een Trojan-virusverwijdering kunt uitvoeren .

Hoe cyberaanvallen voorkomen?

Nadat u deze veelvoorkomende voorbeelden van cyberaanvallen kent, vraagt u zich misschien af hoe u cyberaanvallen effectief kunt voorkomen. Er zijn enkele nuttige tips die u kunt overwegen.

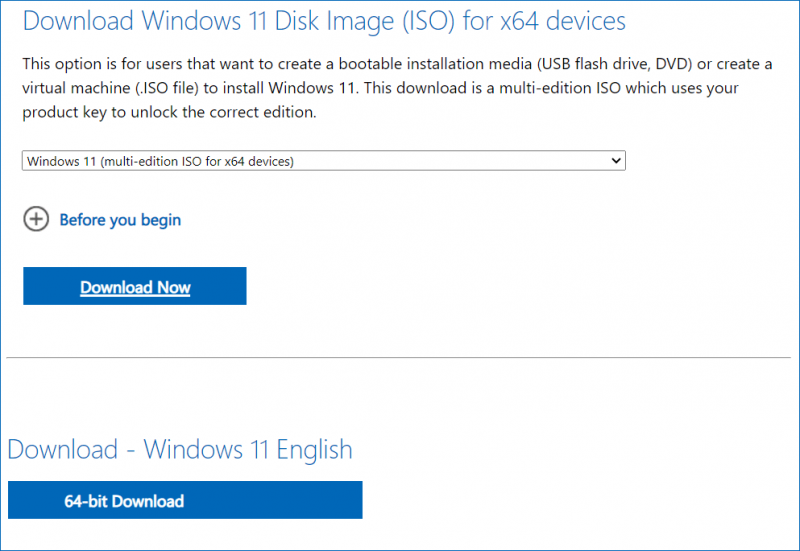

Tip 1: Houd uw Windows en software up-to-date

Het is noodzakelijk om uw software en systeem up-to-date te houden. Uitgegeven updates kunnen niet alleen geavanceerde en gloednieuwe functies bieden, maar ook enkele systeem- of softwarefouten en beveiligingsproblemen oplossen die in eerdere tests zijn gedetecteerd. Als u de update buiten beschouwing laat, kunnen hackers deze zwakke punten vinden en de kans grijpen om uw systeem te infiltreren.

Tip 2: Installeer een firewall

Windows heeft een ingebouwde firewall en antivirusprogramma en u kunt de echte bescherming maar beter altijd ingeschakeld houden. Deze functies kunnen uw computer beter beschermen tegen cyberaanvallen. Is het echter voldoende om u te beschermen tegen alle aanvallen van buitenaf? Voor meer informatie kunt u dit bericht lezen: Is Windows Defender voldoende? Meer oplossingen om pc te beschermen .

Daarnaast kunt u ervoor kiezen om andere te installeren betrouwbare antivirus van derden of firewall om het beschermingsschild te versterken.

Tip 3: Maak gebruik van Multi-Factor Authenticatie

Wat is multifactorauthenticatie (MFA)? Het is een kernonderdeel van een krachtig identiteits- en toegangsbeheerbeleid. Tijdens dit inlogproces vereist deze MFA dat gebruikers meer informatie invoeren dan alleen een wachtwoord, waardoor persoonlijke gegevens kunnen worden beschermd tegen toegang door een ongeautoriseerde derde partij.

Tip 4: Maak regelmatig een back-up van gegevens

Het is een van de belangrijkste stappen om uw belangrijke gegevens te beschermen: voer regelmatig een back-up uit. In het geval van cyberaanvallen heeft u uw reservekopie van gegevens om ernstige downtime, gegevensverlies en ernstig financieel verlies te voorkomen.

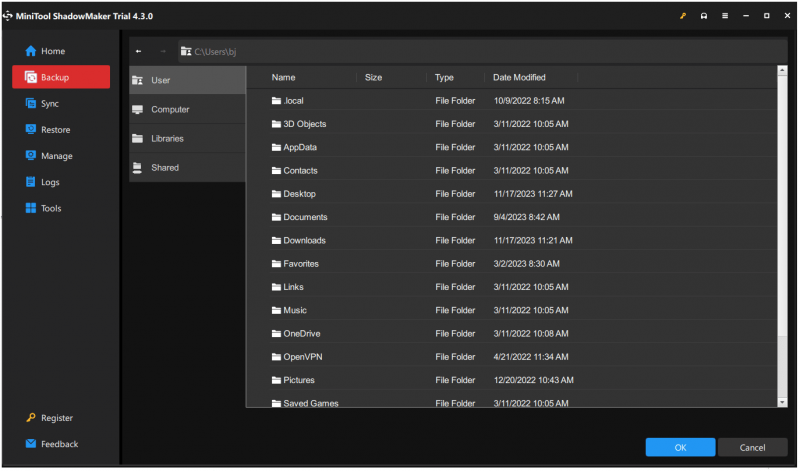

Sommige mensen zullen vergeten deze taak af te maken en denken dat het belastend is. Maak je geen zorgen. U kunt op deze professional vertrouwen back-upsoftware – MiniTool ShadowMaker – naar backup bestanden , mappen, partities, schijven en uw systeem.

Bovendien is het de moeite waard om het back-upschema en de planningsinstellingen te proberen om een automatische back-up . U kunt uw automatische back-up instellen om dagelijks, wekelijks, maandelijks of bij een gebeurtenis te starten en een incrementele of differentiële back-up proberen om uw bronnen te sparen.

Download en installeer dit programma op uw pc en probeer het 30 dagen gratis.

MiniTool ShadowMaker-proefversie Klik om te downloaden 100% Schoon en veilig

Stap 1: Start het programma en klik Proef houden doorgaan.

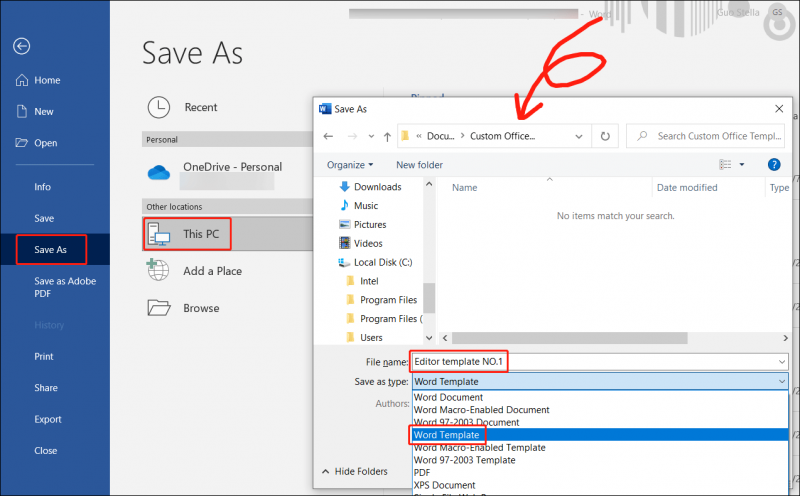

Stap 2: In de Back-up tabblad, klik op de BRON sectie om te kiezen waarvan u een back-up wilt maken, en ga vervolgens naar het BESTEMMING sectie om te kiezen waar u de back-up wilt opslaan, inclusief Gebruiker, Computer, Bibliotheken en Gedeeld .

Stap 3: Vervolgens klikt u op de Opties functie om de back-upinstellingen te configureren en klik op Nu backuppen om het onmiddellijk te starten nadat alles is ingesteld.

Tip 5: Verander en creëer regelmatig sterke wachtwoorden

U kunt uw wachtwoord het beste regelmatig wijzigen en een sterker wachtwoord gebruiken, zoals enkele speciale symbolen en verschillende cijfer- en woordcombinaties. Gebruik geen cijfers die verband houden met uw persoonlijke gegevens, zoals uw verjaardag of telefoonnummer, aangezien deze gemakkelijk te herleiden zijn.

Tip 6: Gebruik beveiligde wifi

Sommige mensen zijn eraan gewend om in het openbaar verbinding te maken met een onbekend wifi-netwerk als ze in een café werken. Het is helemaal niet veilig. Elk apparaat kan geïnfecteerd raken door verbinding te maken met een netwerk en deze openbare Wi-Fi kan gemakkelijk ongewild worden gehackt. Je moet voorzichtig zijn.

Kortom:

Wat is een cyberaanval? Na het lezen van dit bericht heeft u wellicht een algemeen beeld van cyberaanvallen. Deze volledige gids is nuttig om u te helpen verschillende soorten cyberaanvallen te onderscheiden en de juiste manier te vinden om deze te voorkomen.

Geconfronteerd met de toenemende problemen op het gebied van cyberveiligheid, is het eerste en belangrijkste wat u moet doen het opstellen van een back-upplan voor uw belangrijke gegevens. MiniTool ShdowMaker is wat wij aanbevelen. Als u problemen ondervindt met deze tool, kunt u contact met ons opnemen via [e-mailadres beveiligd] .

![Windows 10 Pro versus Pro N: wat is het verschil tussen beide [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/15/windows-10-pro-vs-pro-n.png)

![Internet valt een paar seconden uit? Probeer deze oplossingen! [MiniTool Nieuws]](https://gov-civil-setubal.pt/img/minitool-news-center/70/internet-cuts-out-few-seconds.jpg)

![Hoe weet u of RAM slecht is? 8 Slechte RAM-symptomen zijn voor jou! [MiniTool-tips]](https://gov-civil-setubal.pt/img/backup-tips/70/how-tell-if-ram-is-bad.jpg)

![[OPGELOST] Camera zegt dat kaart niet toegankelijk is - eenvoudige oplossing [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/15/camera-says-card-cannot-be-accessed-easy-fix.jpg)